El día de hoy la tecnología hace parte integral de la mayoría de las personas, el mundo digital se ha convertido en una extensión de nuestras vida personal y laboral, años atrás era impensable la posibilidad de tener tantas comunicaciones e interacción con diferentes personas y sistemas en el globo.

Es fácil ver a una persona como hoy en día, desde su dispositivo móvil fácilmente lee correos, navega en internet, responde mensajes de texto, revisa el estado de sus amigos, consulta el estado del tiempo, el estado de las vías, cambia su foto de perfil en sus diferentes redes sociales, realiza transacciones bancarias, etc.

En fin toda nuestra vida personal y privada ha pasado a tener presencia en internet pero….

¿Qué cuidados tenemos con los accesos a los sistemas que manejan nuestra información?

Es común oír que las cuentas de correo, twitter, Facebook, Instagram entre otras de personajes públicos y de amigos han sido vulneradas y suplantadas, en donde un atacante digital adquiere tus datos y se apropia de sus perfiles para luego hacer con ellos lo que éste desee y sólo queda el desconsuelo y el descontento por el perfil que se perdió , en algunos casos se logra recuperarlo o en una gran cantidad de casos sólo queda tener que buscar la forma de denunciarlo para que sea bloqueado, algunas veces sin lograr tener éxito debido al accionar del atacante que en cuestión de segundos ha cambiado toda la información de contacto, correo secundario, teléfono y demás datos que los sistemas recopilan para recuperar tu cuenta. Por esto trataremos de explicar la importancia de la autenticación, los principales mecanismos utilizados y como estos protegen o no la confidencialidad de tu información. Pero antes queremos hacer una pequeña definición de autenticación.

¿Qué es autenticación?

“Es el acto o proceso de confirmar que algo o alguien es quien dice ser".

El usuario se determina como probador y el sistema que recibe es el verificador. Si alguien logra vulnerar la información del usuario requerida por el sistema verificador, el usuario podría ser suplantado, por esto los diferentes sistemas de verificación dependiendo de la importancia o confidencialidad de la información que se puede acceder, determinan esquemas de autenticación basados en criterios o factores, los cuales se clasifican en:

I. Lo que yo sé: Es lo que debo guardar en mi memoria. Un Pin “Números,” o una contraseña “mezcla de números, letras o caracteres” (Es el factor más comúnmente utilizado y si se implementa como único medio de autenticación es el más vulnerable, ya que es susceptible a multiplicidad ataques de diferente tipo.

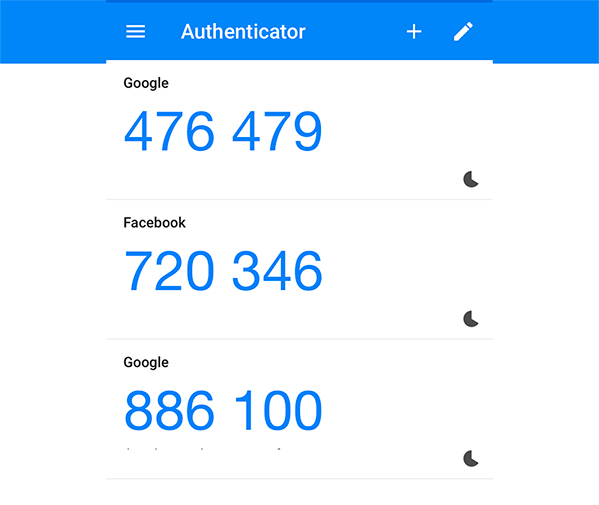

II. Lo que tengo: Es algo que yo tengo “un dispositivo, un código que cambia dinámicamente, una tarjeta con números aleatorios, o una tarjeta con componentes criptográficos”. Es importante aclarar, que si, para asignar algo que yo tengo a un verificador, se utiliza un esquema de autenticación I “Lo que yo sé”, este sería tan vulnerable como el factor con que se matricula “usualmente se utilizan preguntas retos que debes memorizar y este mecanismo siempre será factor I”

III. Lo que yo soy: Es una característica conductual o física que hacen un individuo único, “huellas dactilares, El iris de los ojos, el rostro, la cadencia de teclado, la forma en que camina, etc.”

Como ya determinamos en el segmento anterior que el factor I “Lo que yo sé”, es el factor de autenticación más débil, trataremos de dar alguno tips que puedan ser útiles para la creación de "claves numéricas PIN o contraseñas, mezcla de números, caracteres o letras”.

Tips para componer claves numéricas PIN: Comúnmente en sector financiero en Colombia son de 4 dígitos.

1.) No utilice fechas de nacimiento y menos si están expuestas en redes sociales.

2.) No utilice números impares consecutivos. Los más comúnmente utilizados son el 1, 3, 5, 7.

3.) No utilice números pares consecutivos. Los más comunes 2,4,6,8.

4.) No utilice los últimos 4 números de la cedula. Recuerden que el número de la cedula es más común de lo que pensamos y se utiliza por ejemplo en gimnasios como factor I “lo que yo sé” de autenticación acompañado de la Biometría de huella.

5.) Utiliza mezcla de números pares, impares, que no sean consecutivos, pero lo más importante y por la fragilidad de este esquema de autenticación es que cambies el PIN con frecuencia.

Tips para componer contraseñas: Mezcla números, letras o caracteres.

1.) Podemos utilizar una frase o un refrán de fácil recordación y utilizar caracteres de ese, por ejemplo:

“El que a buen árbol se arrima buena sombra lo cobija”:

eqabasabslc.

Aquí utilizamos los primeros caracteres de cada palabra.

2.) Podemos endurecer la clave anterior agregando una letra mayúscula al inicio Eqabasabslc, o un carácter o numero al principio @eqabasabslc, 20eqabasabslc.

3.) La contraseña más recomendada es la que integre todas las variantes. letras mayúsculas, minúsculas, caracteres especiales, números. Por ejemplo

20@Eqabasabslc.

4.) Las contraseñas deben contener un tamaño mínimo de 8 carateres

Es importante aclarar que los esquemas de autenticación más robustos y por ende ofrecen una mayor protección a nuestra confidencialidad y que actualmente es soportado por todas las redes sociales tales como Twitter, Facebook, Instagram, Linkedln, son los llamados Fuertes o de dos pasos. En que consiste. Es la utilización de mínimo dos de los tres factores de autenticación. Por ejemplo:

Factor I Lo que yo se + Factor II Lo que yo tengo

Factor I Lo que yo Se + Factor III Lo que yo soy

Factor II Lo que yo tengo + Factor III Lo que yo soy

Autores : Jhon Fredy Bermúdez P. / José Alberto Montoya S.